通过jmx攻击Tomcat¶

一、漏洞简介¶

利用条件¶

/manager应用程序不限于本地主机- jmx可访问(没有身份验证)

- tomcat用户数据库可写

二、漏洞影响¶

三、复现过程¶

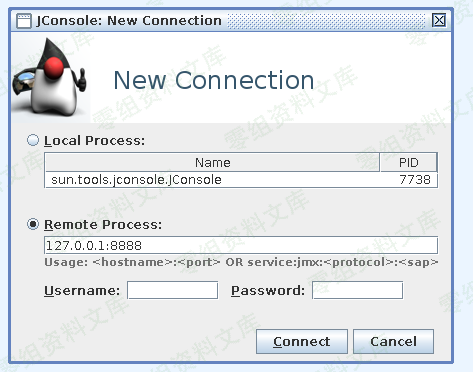

我们通过jconsole连接到服务器,可以执行一些特定于Tomcat的方法让我们进入。

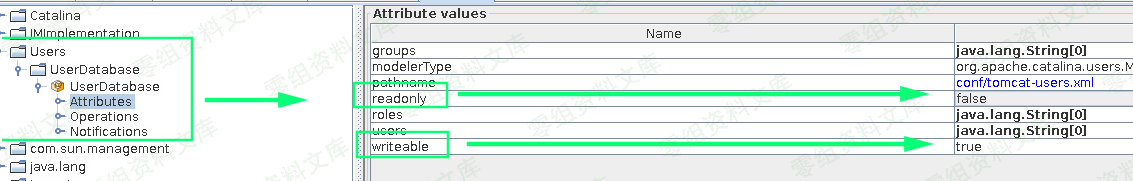

如果UserDatabase标记为writable = true,则readonly = false:

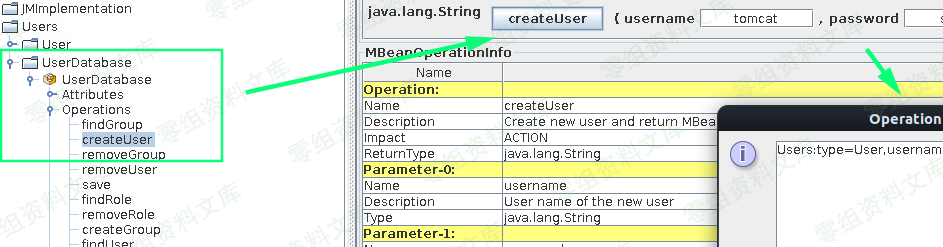

在UserDatabase节点下,我们可以创建新用户。我们将用户名密码新建为tomcat:

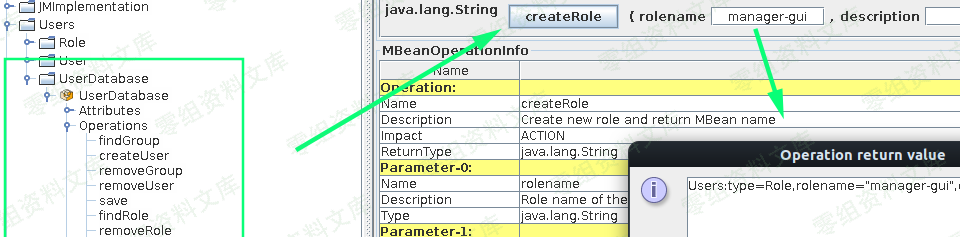

确保我们也在服务器上创建了manager-gui角色,因此我们得到了完全授权:

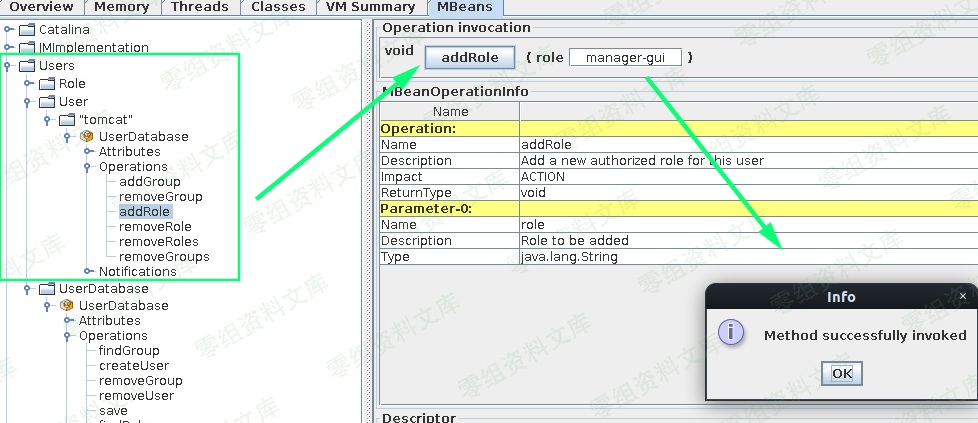

移动到Users 树中的节点,我们可以将创建的用户与创建的角色相关联:

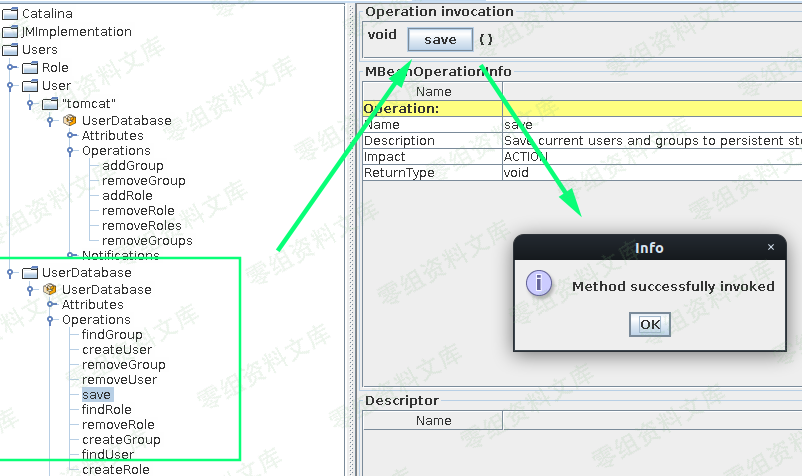

保存配置后:

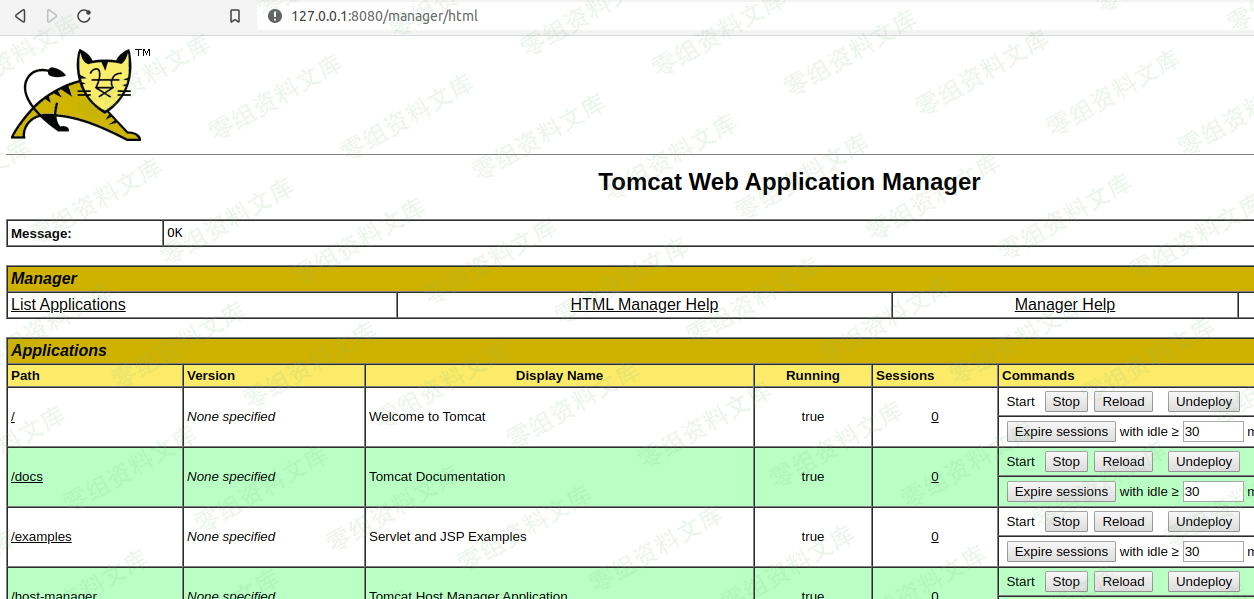

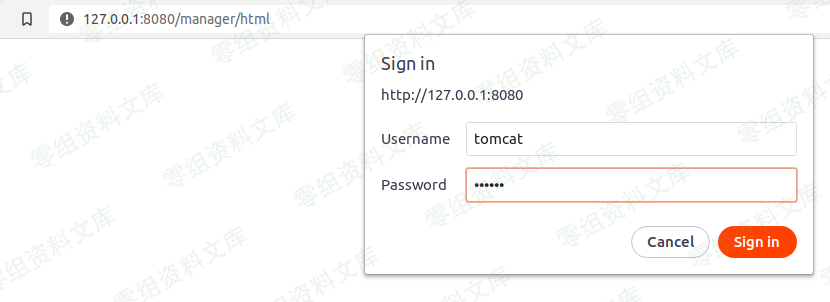

我们可以在/manager/html端点上输入我们的凭据:

成功登陆进去!